Au début du mois d'août 2020, un tribunal israélien a décidé que la célèbre société de logiciels espions de guerre cybernétique NSO Group conserverait sa licence d'exportation. Cette décision a été prise malgré le fait que les avocats d'Amnesty International ont présenté ce que le groupe de défense des droits de l'homme a décrit comme des "montagnes de preuves" concernant les crimes de NSO.

NSO est responsable de Pegasus,

une cyber-arme sophistiquée (et coûteuse) qu'elle gère au nom de certains des

pires auteurs de violations des droits de l'homme dans le monde.

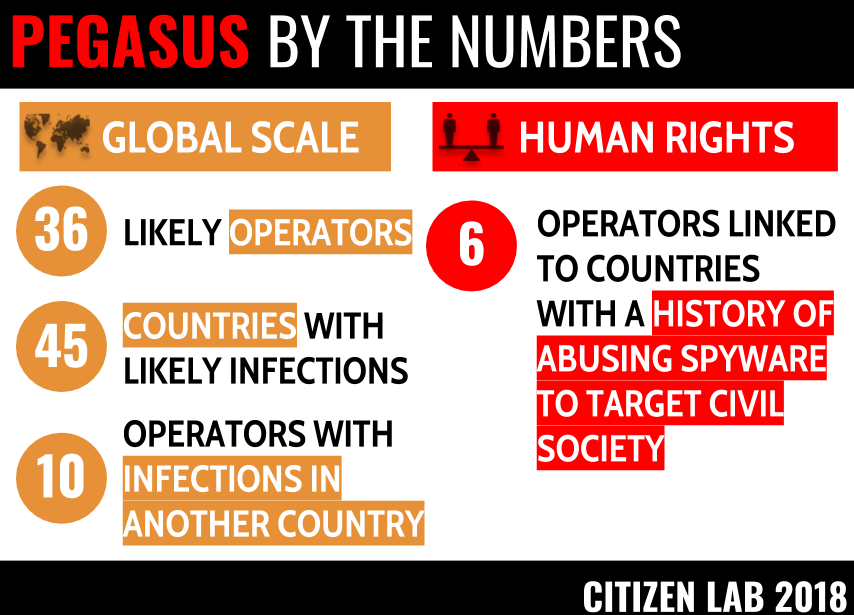

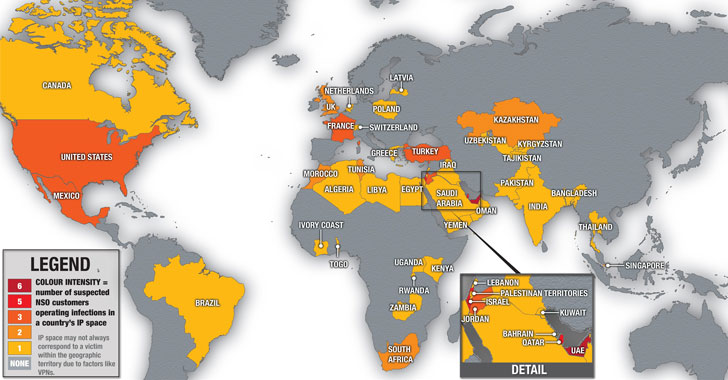

NSO Group Technologies Ltd. a été fondée en Israël en 2010 par Niv Carmi, Shalev Hulio et Omri Lavie. Faisant partie d'un écosystème de sociétés israéliennes de cyber-armes - développé dans le contexte de sa surveillance généralisée et de chantage des cercles dirigeants du monde occidental, ainsi que de son occupation continue et de la surveillance coloniale des Palestiniens - le malware Pegasus de NSO aurait été utilisé depuis 2015 dans au moins 45 pays à travers le monde pour infecter les téléphones d'activistes, de journalistes, de défenseurs des droits humains, ainsi que de toutes les personnes pouvant présenter un intérêt quelconque pour Israël. NSO a toujours refusé de confirmer un seul client (État ou entreprise), et continue de recevoir des licences d'exportation de sécurité du ministère israélien de la Défense pour la vente de Pegasus.

Pegasus envahit les téléphones des personnes ciblées, récupérant des masses de

données privées, y compris des courriels, des textes, des photos, des fichiers

et des mots de passe, et essentiellement tout ce à quoi vous pouvez penser qui

vit sur un smartphone moderne.

La cyber-arme est capable d'allumer à distance les microphones et les caméras

des Smartphones, les transformant essentiellement en dispositifs d'espionnage

travaillant contre leurs propriétaires.

Avec

le rejet par le tribunal israélien du procès d'Amnesty International,

l'entreprise criminelle malveillante NSO a maintenant l'approbation officielle

d'Israël - à la fois du gouvernement et du pouvoir judiciaire.

L'excuse selon laquelle la NSO est une entreprise privée ne tient pas debout.

L'entreprise s'appuie sur l'approbation du gouvernement pour ses activités

criminelles sous la forme de licences d'exportation. De la même manière que les

fabricants d'armes conventionnelles du monde réel dépendent de l'approbation du

gouvernement pour leurs activités de ventes d’armes, il serait impossible à NSO

de poursuivre ses activités sans l'approbation de l'État israélien.

Depuis de nombreuses années, Israël est profondément impliqué dans un

racket mondial croissant de cybercriminalité.

Le groupe israélien NSO participe à la répression étatique

Une analyse des activités de ce groupe voyou révèle des relations et des

schémas entre des incidents distincts dans la sphère physique et numérique,

démontrant comment les infections sont mêlées à la violence du monde réel et

s'étendent au sein des réseaux professionnels et personnels des acteurs de la

société civile du monde entier.

Caractéristiques clés

Les infections permises par le malware Pegasus de NSO, qui ont jusqu'à présent été publiquement exposées, ne constituent probablement que la partie visible de l’Iceberg, i.e. une partie d'un déploiement plus étendu contre les acteurs de la société civile à travers le monde. Cependant, les données collectées et étudiées soigneusement suggèrent déjà des modèles possibles dans le fonctionnement du ciblage numérique à l'aide de Pegasus :

1. Les infections numériques ne ciblent pas les acteurs de la société civile en tant qu'individus seuls, mais plutôt en tant que réseaux de collaboration. Par exemple, au Mexique, en Arabie saoudite et en Inde, le ciblage numérique commence par une personne, avant que leurs réseaux professionnels ne soient ciblés dans un délai assez court. Dans chacun de ces exemples, l'utilisation de Pegasus se produit après ou pendant les périodes où ces réseaux de la société civile exposent ou affrontent une politique étatique controversée ou criminelle.

- Le ciblage numérique de Carmen Aristegui s'étend plus tard à ses collègues et à son fils, un mois après leur dénonciation majeure de la corruption du président mexicain.

- Le ciblage numérique des avocats indiens des droits humains Nihalsing Rathod, Shalini Gera et Surendra Gadling, s’étend rapidement vers leur associé et client Anand Teltumbde, un universitaire et militant des droits des Dalits, au cours des mêmes mois.

2. Les infections numériques des groupes de la société civile se produisent parallèlement à d'autres formes de violence vécues dans le monde physique. La cybersurveillance est constamment mêlée à un éventail de violations physiques, notamment des effractions, des intimidations, des agressions, des arrestations, des poursuites et des campagnes de diffamation, et des meurtres, comme dans le cas de l'éminent journaliste saoudien Jamal Khashoggi, dont les amis et collègues ont été ciblés par Pegasus .

- Le ciblage numérique de Maati Monjib au Maroc, entrelacé de formes constantes de violence physique et d'intimidation psychologique, y compris contre sa famille et ses collègues .

- Le ciblage numérique de Carmen Aristegui au Mexique s'est mêlé à des effractions dans les bureaux d'Aristegui Noticias, des intimidations, des poursuites et des campagnes de diffamation .

3. Le ciblage numérique étend la portée du pouvoir de l'État pour inclure les dissidents défenseurs des droits humains en exil, tout en ciblant également physiquement leurs collègues et leurs familles dans leur pays d'origine.

- Omar Abdulaziz est ciblé à l'aide de Pegasus alors qu'il est en exil à Montréal, après quoi deux de ses frères sont arrêtés en Arabie saoudite.

- Tous les militants de l'opposition rwandaise vivaient à l'étranger lorsqu'ils ont été pris pour cible par Pegasus en 2019, l'épouse de Faustin Rukundo ayant déjà été arrêtée par les autorités rwandaises et détenue au secret.

En consultant le rapport d'Amnesty International sur le suivi des investissements dans NSO et sa structure d'entreprise, ainsi que des sources d'information et des documents et rapports financiers divulgués, on peut reconstituer le réseau d'entreprise dans lequel le groupe NSO est imbriqué.

Les filiales du groupe NSO basées dans d'autres pays qu’Israël ont probablement permis de sous-traiter des licences au nom de NSO pour ses logiciels espions, afin de faciliter son accès aux marchés d'État en Arabie saoudite, aux Émirats arabes unis et aux États-Unis, pays à auxquels NSO n'aurait autrement pas accès.

Ainsi, l'achat de Pegasus par l'Arabie saoudite en 2017 aurait été autorisé par une autre société affiliée de NSO, Q Cyber Technologies SARL, basée au Luxembourg. Après cet achat, l’ Arabie saoudite a procédé à une vaste purge à l’intérieur, complétée par une campagne d'espionnage numérique en 2018 ciblant les dissidents saoudiens à l'étranger. L'analyse des documents d'entreprise fournis par Amnesty suggère que les achats saoudiens de licences Pegasus ont probablment contribué à la hausse des bénéfices de Q Cyber, passant de 25 millions $ en 2016 à 169 millions $ en 2019, soit une progression de 684% sur 3 ans.

Des documents divulgués révèlent que la filiale de NSO Group, Circles Solutions, aurait permis la vente de logiciels malveillants aux Émirats arabes unis en 2016, avec lesquels Israël n'avait aucun lien officiel à l'époque. Depuis cet achat signalé, les Émirats arabes unis ont piraté les appareils de dizaines de défenseurs des droits humains et auraient développé leurs propres cyber-armes en étroite collaboration avec l'industrie israélienne de la cybersécurité.

Ces ventes apparaissent comme des précurseurs de la normalisation des relations avec Israël, entraînant la prolifération du ciblage numérique des individus et une augmentation des violations des droits humains dans ces pays amis de l'Occident (Arabie, EAU, Bahreïn), qui inondent les chaînes occidentales de publicités mensongères et grassement payées.

Pegasus Project

Pegasus

Project est le nom d'une enquête à grande échelle sur la fuite de 50 000

numéros de téléphone de cibles de surveillance potentielles qui a révélé l'abus

du logiciel espion de NSO Group.

L'enquête

a été menée par plus de 80 journalistes de 17 organisations médiatiques dans 10

pays, coordonnée par les médias, l'organisation à but non lucratif Forbidden

Stories avec le soutien technique d'Amnesty International.

« Le projet Pegasus montre à quel point les

logiciels espions de NSO sont une arme de choix pour les gouvernements

répressifs qui cherchent à faire taire les journalistes, à attaquer les

militants et à écraser la dissidence, mettant ainsi d'innombrables vies en

danger », a déclaré Agnès Callamard, secrétaire générale d'Amnesty

International.

«Ces révélations anéantissent toutes les

affirmations de NSO selon lesquelles de telles attaques sont rares et dues à

une utilisation malveillante de leur technologie. Bien que la société affirme

que ses logiciels espions ne sont utilisés que pour des enquêtes criminelles et

terroristes légitimes, il est clair que sa technologie facilite les abus

systémiques. Ils brossent un tableau de la légitimité, tout en profitant des

violations généralisées des droits humains.

L'analyse

des données divulguées et les enquêtes médico-légales menées sur les appareils

du module ont révélé qu'au moins 11 pays achetaient le logiciel de surveillance

à la société israélienne, notamment l'Azerbaïdjan, Bahreïn, la Hongrie, l'Inde,

le Kazakhstan, le Mexique, le Maroc, le Rwanda et l'Arabie saoudite , le Togo

et les Émirats arabes unis (EAU).

Dans

le cadre du projet Pegasus, les experts ont identifié qu'au moins 180

journalistes dans 20 pays ont été la cible d'une activité de surveillance

massive avec les logiciels espions de NSO entre 2016 et juin 2021.

Amnesty International a publié des détails techniques sur son enquête médico-légale, qui comprend des informations sur l'évolution des infections par les logiciels espions Pegasus depuis 2018. Les chercheurs ont également partagé des données relatives à l'infrastructure de Pegasus, y compris plus de 700 domaines liés à Pegasus.

Le rapport comprend également des indicateurs de compromission pour les attaques de logiciels espions Pegasus.

" Tous les indicateurs de compromission

sont disponibles sur notre GitHub, y compris les noms de domaine de

l'infrastructure Pegasus, les adresses e-mail récupérées à partir des

recherches de compte iMessage impliquées dans les attaques et tous les noms de

processus identifiés par Amnesty International comme associés à Pegasus. "

indique le rapport publié par Amnesty.

"Amnesty International publie également un

outil que nous avons créé, appelé Mobile Verification Toolkit (MVT). MVT est un

outil modulaire qui simplifie le processus d'acquisition et d'analyse des

données des appareils Android, ainsi que l'analyse des enregistrements des

sauvegardes iOS et des vidages du système de fichiers, en particulier pour

identifier les traces potentielles de compromission. MVT peut être fourni avec

des indicateurs de compromission au format STIX2 et identifiera tous les

indicateurs correspondants trouvés sur l'appareil. En conjonction avec les

indicateurs Pegasus, MVT peut aider à identifier si un iPhone a été compromis."

MAJ 22/07

VOUS ÊTES SUR ÉCOUTE!

Oui, vous êtes sur écoute, par tout le monde! Tous ces petites compagnies, l’aire de rien, qui sont subventionnés par nos gouvernements; donc, NOS taxes, travaillent fort pour VOUS surveiller. Un arsenal technologique considérable, matériel de surveillance électronique vous ont à l’œil. L’objectif, extraire vos données, les garder, les classer, et éventuellement, de pouvoir les utiliser contre… VOUS ! L’ennemie ?

Dans le Journal LE DEVOIR, du 12 mars 2021, page A3, montre l’exemple de chez OPENTEXTE, basée à Waterloo en Ontario, leur logiciel appelé ENCAST et des appareils sous la gamme Tableau servent notamment à extraire, traiter, classer et décrypter des données d’une grande variété de dispositifs, y compris des ordinateurs et des téléphones intelligents.

Ces technologies sont utilisées par les forces de l’ordre à travers le monde, incluant de nombreuses dictatures, dont le Myanmar. Ce sont des violations graves aux droits fondamentaux de la personne. Naturellement, tous ces SERVICES sont disponibles à ceux qui en ont les moyens.

Si des individus douteux ont accès à vos donnés personnels par leur contrôle de plusieurs centres de données, vous êtes cuit. À qui vous plaindre? Les droits de la personne? J’en doute.

C’est inquiétant, n’es pas? Le mot clé, c’est contrôle, évidemment. Contrôle sur qui? Bingo ! Soumettre tout un peuple à un régime politique dans lequel la souveraineté appartient à une classe restreinte et privilégiée. Vers un gouvernement par décrets. Comme en ce moment ?

John Mallette

Le Poète Prolétaire

Hannibal Genséric

Merci pour cette info

RépondreSupprimerAfin de rester anonyme ayez deux ordis (pas de tél), le premier pour internet et le second pour @

RépondreSupprimer